WordPress Hacked – Index.php modificato e strani files .ico compaiono in differenti cartelle – Malware

Samsung EP-TA800N 25W Caricabatterie a Ricarica Super Veloce, Porta USB di Tipo C, Senza Cavo, Nero

67% OffIl malware favicon (.ico) crea favicon.ico o file .ico casuali che contengono al loro interno codice PHP dannoso.

Questo codice PHP generalmente esegue azioni pericolose sui siti Web come l’iniezione di URL, la creazione di account di amministratore in WordPress / Drupal, l’installazione di spyware / trojan, la creazione di pagine di phishing ecc.

Generalmente vi accorgete della presenza del malware analizzando in paticolare i files :

- index.php

- wp-config.php

- wp-settings.php

All’interno di questi files trovate, di solito, un’intestazione modificate con una porzione simile a questa( NON UGUALE perchè cambia sempre )

Echo Show 8 (2ª generazione, modello 2021) | Schermo intelligente HD con Alexa e telecamera da 13 MP | Antracite

30% OffPotete facilmente decodificare il contenuto nascosto in questo include facendo riferimento a strumenti Online come PHP Online Decoder

La decodifica produrrà qualcosa di simile a questo:

<? @include "/var/www/blograffo.net/www/en.blograffo.net/wp-content/themes/.b3a6790b.ico"; ?>In sostanza sul file index.php richiamato per default ,viene incluso in esecuzione il file .ico contenente effettivamente il malware !

Come rimuovere il Malware che infetta index.php wp-config.php wp-settings.php creando files .ico

Eliminare i files .ico

Inutile dire che dovete analizzare tutte le directory che compongono il vostro sito e dovete eliminare tutti i file.ico che trovate sparsi nelle varie cartelle.

Non vi aiuta la data e l’ora di creazione del file perchè il sistema le inserisce in modo casuale.

Se avete accesso alla console di gestione potete utilizare il comando :

find /var/ -name "*.ico" -print

ammesso che il vostro WEB sia da qualche parte sotto la directory /var.

Potreste riconoscere dei files .ico che sono realmente appartenenti alla vostra installazione : apriteli con un editor e controllate se trovate il classico codice di apertura PHP ( <?php )… se è presente non si tratta di un file icona ma di un malware. Potete comunque decodificare l’eventuale codice utilizzando lo strumento online suggeritovi sopra.

Pulire dall’include index.php wp-config.php wp-settings.php

Sempre con un editor aprite tutti i files del tipo citato e rimuovete la testa con l’include… può aiutarvi Wordfence ( plugin per WP ) a riconoscere tutti i files compromessi.

Sempre se avete accesso alla console potete utilizzare il comando :

grep -r '@include "' /var/www/per cercare tutti i files che contengano un include in tutte le sottodirectory a partire da /var/www ( modificate il percorso se necessario)

Evitare che l’infezione da Malware .ico si ripresenti

Purtroppo qui ci inoltriamo in note dolenti .Vi illustro tutti i passaggi testati personalmente alla ricerca di una soluzione definitiva

- Modifica password per gli utenti amministratori ed editor

Sono state modificate tutte le password relative a detti utenti e rimossi anche molti di loro ( fino a lasciare il solo superadmin ).

Questa strategia non ha prodotto risultati – il malware è ricomparso - Cancellare tutti i files .ico anche quelli legittimi

Abbiamo cancellato tutti i files .ico presenti in tutte le cartelle gestite dal server Web

Questa strategia non ha prodotto risultati – il malware è ricomparso - Eliminare completamente le cartelle wp-admin e wp-include

Abbiamo cancellato e sostituito con copie fresche reperibili da una installazione di un WordPress della stessa versione le cartelle citate per essere certi che nessun files in esse fosse stato compromesso dal malware

Questa strategia non ha prodotto risultati – il malware è ricomparso - Analisi dei Cron di WP

Aggiornamento del file function.php del tema con una copia fresca certamente non infetta

Aggiornamento del tema completo con copia fresca

Questa strategia non ha prodotto risultati – il malware è ricomparso - Blocco di wp-login.php e della cartella wp-admin

Inserimento di regole precise in .htaccess per consentire l’amministrazione esclusivamente da indirizzi IP controllati

Questa strategia non ha prodotto risultati – il malware è ricomparso - Blocco di xmlrpc.php

Inserimento di regole precise in .htaccess per bloccare l’accesso a xmlrpc.php (utile solo se si intende pubblicare contenuti da App specifiche per smartphone )Questa strategia HA prodotto risultati – il malware fino ad oggi NON è ricomparso

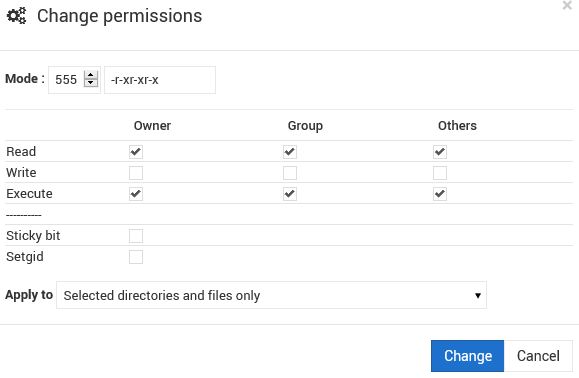

Workaroud – come evitare gli effetti del malware .ico

Una soluzione efficace per evitare gli effetti del Malware dei files .ico è quella di individuare tutti i files nei quali il malware ha installato l’include e modificarne le proprietà ( assegnandole ad un utente diverso da quello usato da Apache ) ed eliminando i diritti di scrittura su detti files anche per lo stesso utente proprietario ( 555 )

In queste condizioni il Malware potrebbe comparire di nuovo con i soliti files .ico ma ,non riuscendo ad installare l’include sui files chiamati dal web ( index.php etc ), non sarà comunque efficace… so bene che non si tratta di una soluzione definitiva.

Mai come in questo caso, se incrociate questo articolo nel mare del Web, lasciate un commento sulla vostra esperienza, i tentativi effettuati e l’eventuale soluzione definitiva.

WordPress Hacked – Index.php modificato e strani files .ico compaiono in differenti cartelle – Malware

Un disastro …. due settimane di lavoro per capire, individuare e pulire tutto dai diversi siti (52 di cui due wp-multisito con 28 e 8 siti installati)

Non solo ho trovato i file ico corrotti ed ho trovato i codici aggiunti nelle diverse installazioni ma ho trovato, anche, altre due modifiche che mi hanno costretto a verificare una per una tutte le migliaia di cartelle nel server … in modo del tutto casuale ho trovato diverse cartelle duplicate all’interno dell’originale (come delle scatole cinesi) e dentro, insieme ad improbabili file .php, i file ico … ho poi trovato, anche, file input.php con codice completamente malevolo …

dopo aver cambiato tutti gli user e le password e averfatto una prima pulizia il problema (come hai segnalato) si riproduce. Ora ho deattivato il file .xmlrpc e sto aspettando di capire che succede tenendo in continuazione sotto controllo i siti … ma quale è l’obiettivo di questo ackeraggio? Ne hai idea?

Davvero no, l’unico scopo, da quello che in tanti mi hanno riferito, è “contare” il tuo sito come tanti altri in speciali classifiche che fanno crescere la “rilevanza” di determinati gruppi di hacking, un po’ per “giocare” fra di loro e un po’ per far crescere la reputazione del gruppo che probabilmente, grazie a questa reputazione, farà soldi in altri modi.

La tua guida è stata di grande aiuto, sono riuscito a individuare il plugin corrotto, e disabilitare i permessi di scrittura. Domanda: per bloccare il file xmlrpc.php da htacess qual’è la riga di codice da inserire?

Grazie mille per aver pubblicato questa guida.

Intanto ti prego di comunicarci quale Plugin potrebbe aver generato il problema sul tuo sito.

Per disabilitare xmlrpc.php ho inserito nel .htaccess come ultima direttiva quanto segue. Mi rimane l’amarezza di non aver compreso appieno l’origine del’infezione nè di aver trovato l’eventuale codice modificato…comunque questa limitazione inserita sta funzionando bene!

order deny,allow

deny from all